Los ataques contra la seguridad informática suelen tener como objetivo el robo de datos, contraseñas o información privada de los usuarios, para utilizarla en beneficio de los propios delincuentes cibernéticos. Estos ataques pueden producirse contra usuarios particulares, empresas, páginas web con mucho tráfico o bases de datos de bancos y entidades financieras.

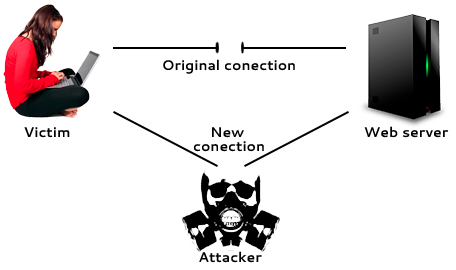

Aunque la forma más rápida y efectiva de realizar un ataque es la instalación de algún tipo de malware en el equipo de la víctima, cuando los ciberdelincuentes ven que esto no es posible, suelen utilizar el llamado man-in-the-middle (hombre de en medio).

El ataque man-in-the-middle (MiTM por sus siglas) es uno de los más básicos. La principal ventaja reside en que las víctimas en ningún momento se dan cuenta de su presencia: es una forma de ataque realmente silenciosa. Por sí mismo, el MiTM no tiene ningún tipo de efecto y suele acompañarse de otros ataques:

- Ataques de repetición.

- Ataques denial of service (denegación de servicio): con este tipo de ataques, el ciberdelincuente puede bloquear las comunicaciones antes de atacar a una de las partes.

- Ataques de sustitución.

- A partir de textos cifrados, dependiendo de lo que la víctima haga al descifrar el mensaje.

- Eavesdropping (intercepción de la comunicación). Se incluyen también el análisis del tráfico y los ataques a partir de textos planos ya conocidos.

Además, también hay variantes al MiTM, como son las Rogue APs, conexiones wifi que falsifican los accesos legítimos para que el usuario se conecte y se puedan interceptar sus comunicaciones. También se pueden destacar los que instalan malware en el equipo de la víctima para investigar sus datos de navegación.

Hay que prestar especial atención al Heartbleed, un bug en OpenSSL que hace que los ataques de man-in-the-middle sean aún más peligrosos. Gracias a él, el atacante puede encadenar una serie de MiTM, obteniendo todo tipo de datos valiosos, ya que la víctima puede tener el HTTPS activo y creer que el tráfico es seguro.

Además, la mayor parte de los protocolos de cifrado, como es el caso de SSL, utilizan autenticaciones end-to-end, creadas específicamente para prevenir ataques MiTM. El Heartbleed, al comprometer esta función del SSL, deja la puerta abierta para el man-in-the-middle.

¿Cómo prevenir un ataque man-in-the-middle?

Existen muchas variantes de defensa si se ha sufrido un ataque MiTM, utilizando un servidor o router y no permitiendo que el usuario controle la seguridad de la transacción que está realizando.

Además, es curioso comprobar que las webs de las grandes empresas, incluso el gestor de correo electrónico de Google, Gmail, no estuviesen cifradas hasta el pasado año 2014. Esto suponía que uno de los gestores de correo más utilizados en todo el mundo permitiese que los emails de sus usuarios viajasen sin ningún tipo de protección.

Si se quiere proteger el equipo y los datos de un ataque man-in-the-middle, se pueden tomar las siguientes medidas (sabiendo que no son infalibles):

- HTTPS. Navegar siempre en sitios que muestren en la dirección esta combinación de letras en vez de http (si no aparece de manera automática, se puede añadir de forma manual). De esta manera, se evitan los ataques menos sofisticados, pero el cliente sigue siendo vulnerable, así como los sitios que han sido infectados por el bug Heartbleed, si no se les ha aplicado el parche.

- Verificación en dos pasos. Este tipo de verificación ha comenzado a utilizarse recientemente en muchos servicios para proteger la seguridad de los datos de los usuarios. Esta es una buena forma de defensa contra los atacantes, que tendrán que superar dos barreras antes de conseguir su objetivo.

- Redes VPN. La Red Privada Virtual (Virtual Private Network, en inglés) es una tecnología que permite la extensión segura de la red local LAN sobre una red pública, como es Internet. Se utilizan para conectar dos sucursales de una empresa o conectarse a un equipo de manera remota.

Así y todo, la mejor forma de asegurarse de que no se sufrirá un ataque man-in-the-middle es evitar los routers wifi abiertos. Si se va a navegar por Internet con ellos (porque no haya más remedio), se pueden añadir, además, plugins de navegador, como son el HTTPS Everywhere o el ForceTLS, que establecerán una conexión segura siempre que sea posible.

Proteger los datos de los usuarios es fundamental para todas aquellas empresas que trabajen online o utilicen Internet para comunicarse entre los distintos departamentos de la empresa o con los clientes. Sufrir uno de estos ataques puede poner en peligro los datos tanto de la empresa como de los usuarios, y esto se traduciría en una pérdida de confianza de los clientes.

La mejor opción, si se cree que se ha sufrido uno de estos ataques, es ponerlo, de manera inmediata, en conocimiento de los responsables del área en la empresa. Así, al menos, los usuarios lo sabrán lo antes posible.